Bezpieczeństwo danych firmowych to zagadnienie, które w mojej ocenie w segmencie MSP jest lekko mówiąc mocno ignorowane. Tymczasem wystarczy nie wiele wysiłku aby chociażby w minimalnym zakresie wyeliminować podstawowe zagrożenia.

Trzeba oczywiście sobie powiedzieć wprost: NIE DA SIĘ ZABEZPIECZYĆ W 100% i to na żadnej płaszczyźnie. Możesz jedynie minimalizować ryzyko i/lub minimalizować skutki. Trzeba mieć tego świadomość i jeśli ktoś twierdzi inaczej chętnie to skonfrontuje.

Na zabezpieczanie swoich danych musimy spojrzeć na kilku płaszczyznach:

- nieautoryzowany dostęp do danych z wewnątrz

- nieautoryzowany dostęp do danych z zewnątrz

- wykradanie danych

- utrata danych na skutek awarii

- utrata danych na skutek działania złośliwego oprogramowania

Poniżej znajdziesz kilka sposobów, które pozwolą Ci chociaż podjąć rękawice i zminimalizować ryzyko lub skutki.

Hasła dostępu

Hasło powinien mieć każdy, hasło jest najbardziej podstawowym mechanizmem zabezpieczeń. Znowu co ważne nie jest to szczyt marzeń ale jednak podstawa, która powinna być spełniona. W nowo projektowanych systemach zwłaszcza online dostępne są dodatkowe zabezpieczenia takie jak tzw. 2FA (z ang. two-factor authentication). Zapewne znasz to z bankowości online, po wpisaniu hasła często musisz potwierdzić to na drugim rodzaju uwierzytelnienia. Jedna metoda to np. przepisanie kodu z SMS wysłanego na telefon lub kod wygenerowany w aplikacji do generowania kluczy jednorazowych ograniczonych czasowo.

Co ważne, w obiegowej opinii sądzi się, że hasła powinno się często zmieniać. Otóż po latach takich praktyk co raz więcej firm dochodzi do wniosku, że to działa odwrotnie. Ciągłe zmuszanie użytkownika do zmiany hasła powoduje budowanie haseł szablonowych. Takie hasła zazwyczaj są co dany okres są takie same prawie bo różnią się np. jednym znakiem. Zamiast tego warto wymusić stworzenie hasła, które będzie bardzo silne i wymagało pełnej złożoności (np. 12 znaków, wielkie, małe litery, znaki specjalne i cyfry).

Co ważne hasła ZAWSZE trzeba zmienić z podstawowych, więc w kontekście WAPRO ERP pamiętaj abyś ZAWSZE zmienił/a hasło dostępu do SQL Server oraz do programu WAPRO ERP.

Zmiana hasła

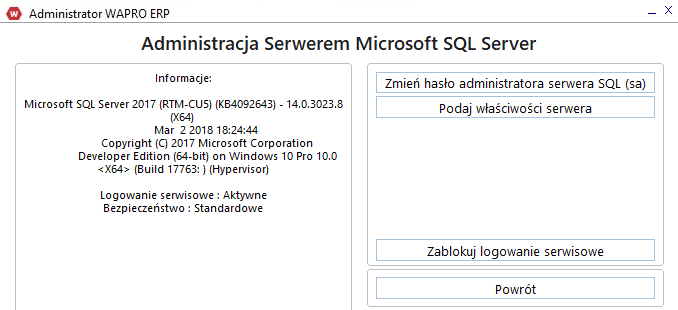

W przypadku zmiany hasła do SQL Server uruchom Administratora baz danych WAPRO ERP . Po zalogowaniu w zakładce Zaawansowane | administracja serwerem uruchom opcję Zmień hasło administratora serwera SQL (sa).

Drugi krok to zmiana hasła do programu np. w WAPRO Mag zrobisz to w menu System | zmiana hasła lub z poziomu zarządzania użytkownikami Administrator | Użytkownicy i grupy.

Pamiętaj, że Twoja firma to nie tylko WAPRO ERP, prawdopodobnie masz u siebie router do obsługi internetu, być może serwer NAS do przechowywania danych i np. kamery do monitoringu czy drukarki sieciowe. Do każdego z wyżej wymienionych urządzeń zapewne masz panel administracyjny TAM TEŻ JEST JAKIEŚ HASŁO DOMYŚLNE – ZMIEŃ JE!

Bardzo duża część ataków tych mniej profesjonalnych spowodowana jest pozostawianiem domyślnych danych dostępu.

Ten krok wprowadzi podstawowe zabezpieczenie w obszarze nieautoryzowanych dostępów z wewnątrz i z zewnątrz.

Uprawnienia

Ograniczaj uprawnienia swoim współpracownikom. Jeśli nie jesteś pewien czy dana opcja jest im potrzebna to wyłącz ją, jeśli ktoś będzie jej potrzebował to Ci powie, a wtedy jesteś w stanie dowiedzieć się do czego i po co jej używa. Tym samym zweryfikujesz słuszność jej używania. Minimalizacja uprawnień w przypadku systemu WAPRO ERP np. WAPRO Mag czy WAPRO Fakir lub WAPRO Gang ma też tą zaletę, że ogranicza możliwość popełniania błędów. System zazwyczaj wyłącza lub ukrywa funkcje bez dostępu, tym samym wydaje się on prostszy dla użytkownika i nie przytłacza go ilością setek funkcji.

Ten element pozwala Ci również zabezpieczyć się przez wyciekiem danych z wewnątrz np. eksportem danych przez pracownika, który opuszcza Twoją firmę i chciałby zabrać ze sobą np. dane kontaktowe Twoich klientów.

Pamiętaj Twoje dane to Twoje pieniądze!

Awarie sprzętowe

Awarie sprzętowe to coś co ciężko przewidzieć, przecież nikt z nas nie wie kiedy padnie np. karta sieciowa czy zasilacz w serwerze. Warto jednak zadbać o podstawowe zabezpieczenie, które nie wiele Cię będzie kosztowało ale pozwoli Ci na pewne rzeczy spojrzeć ze spokojem.

Pierwsza podstawowa rzecz to zasilacz UPS. To urządzenie ma na celu podtrzymać zasilanie przez określony czas (w zależności od mocy tego urządzenia oraz od obciążenia jakie jest do niego podpięte) w przypadku utraty zasilania. W praktyce pozwala to albo na kontynuację pracy przez X czasu lub na bezpieczne wyłączenie urządzeń. Większość nowych UPSów podpinana jest albo bezpośrednio do serwera przewodem USB lub RS i umożliwia wysłanie sygnału wyłączenia urządzenia jeśli kończy się zapas mocy.

Dzięki temu możesz uniknąć sytuacji kiedy padnie po awarii dysk a tym samym utracisz bazę danych.

Pamiętaj dyski mogą ulec awarii niezależnie od tego czy będzie awaria zasilania czy nie. Warto zadbać o ich tzw. redundancję czyli kupować przynajmniej 2 dyski lub więcej. W takim przypadku możesz połączyć je w macierz np. Raid 1 lub Raid 10 (wymaga większej ilości dysków). To pozwoli Ci zabezpieczyć się na wypadek gdy uszkodzeniu ulegnie jeden dysk, drugi lub pozostałe przejmą jego rolę i dla użytkowników może być zauważalny jedynie lekki spadek wydajności. Po wymianie dysków tzw. macierz się odbuduje z zachowaniem ciągłości pracy.

Kopie bezpieczeńswa

Archiwa danych (zarówno programu jak i plików użytkowników) zabezpieczają Cię, przed awariami sprzętowymi, zaszyfrowaniem danych, awariami programowymi.

Pamiętaj skutecznie wykonane archiwum to takie, które da się potem odtworzyć. Dwie podstawowe zasada jakimi musisz się kierować to zrobienie jednej kopii na inne fizyczne urządzenie niż miejsce skąd je tworzysz. Może być to oddzielny dysk twardy a druga to przeniesienie na inne fizyczne urządzenie najlepiej w innej lokalizacji. Minimum to skopiowanie tego np. na serwer NAS czyli dodatkowe urządzenie, które służy właśnie do przechowywania danych.

W przypadku bardziej zaawansowanych instalacji można wdrożyć bardziej wysublimowane mechanizmy zabezpieczania się przed awariami. Baza danych, która wykorzystywana jest do oprogramowania WAPRO ERP czyli Microsoft SQL Server umożliwia uruchamianie zaawansowanych mechanizmów duplikacji danych. Mogą to być np. poprzez klastry, replikację, tzw. log shipping czyli przesyłanie przyrostowo zmian z dziennika transakcyjnego lub też lustrzane kopiowanie bazy.

Rozwiązania chmurowe

Alternatywą dla samodzielnego zwalczania części problemów jest oddelegowanie ich gdzie indziej. Przykładem takim może być co raz bardziej popularne oprogramowanie w chmurze. W przypadku systemów ERP przykładem takim jest usługa WAPRO Online. Pozwala to zapomnieć o UPS-ach, kopiach, serwerach nas i skupić się na rozwijaniu biznesu. Oprogramowanie jest analogiczne do wersji desktop ale umożliwia dostęp do danych z dowolnego miejsca gdzie jest dostęp internetowy.

Jeśli samodzielnie wykorzystujesz dostęp do swojej infrastuktury przez internet np. poprzez pulpit zdalny. Pamiętaj, że powinieneś zadbać o bezpieczeństwo transmisji. Uzyskuje się to poprzez połączenie z wykorzystaniem sieci VPN czyli tzw. sieci prywatnych. Umożliwia to bezpieczne przesyłanie danych pomiędzy miejscem skąd się łączymy a miejscem do którego się łączymy.

Takie sieci można utworzyć w swojej infrastrukturze poprzez uruchomienie serwera VPN np. na routerze. Pamiętaj, że standardowe routery dostarczane przez dostawców internetu nie posiadają takiej funkcji. Jedyne ustawienia dotyczące VPN to ustawienie czy ruch tego typu ma być przez nie przepuszczany.

W kwestii bezpieczeństwa danych ostatnio znalazłem ciekawy sposób polegający na użyciu kluczy bezpieczeństwa, i szczerze wydaje mi się to najlepsza opcja w czasach gdy tak wiele osób jest narażonych na utratę swoich danych czy to prywatnych czy firmowych, a phishing działa w najlepsze. Sporo dowiedziałem się z tego wpisu https://flyonthecloud.com/pl/blog/2018/12/17/klucze-bezpieczenstwa-u2f/ jednak to tylko 'liźnięcie tematu’

Zgadza się, klucze sprzętowe są coraz powszechniejsze ale bardziej w obszarze administratorów i jednak osób bardziej technicznych. Kiedyś bardzo popularne były tokeny RSA zwłaszcza do dostępu VPN czy banków, potem wyparte zostały przez potwierdzenia SMS, które jak się okazuje podatne są na inne ataki chociażby przez perfidne klonowanie kart SIM na tzw. kolekcjonerskie dowody.

Może skuszę się kiedyś na bardziej zaawansowany artykuł ale celem tego było póki co miękkie wprowadzenia czytelników, którzy bądź co bądź pewnie bardziej skupiają się na innych kwestiach niż twarde security:)

Nie mniej dzięki za komentarz i link, jak ktoś będzie zainteresowany to oczywiście zgłębi temat.

Z tego co kojarzę to na klucze YubiKey często można złapać jakieś promocje.